Социальная сеть Moltbook, предназначенная исключительно для искусственного интеллекта, была запущена в конце января. За несколько дней платформа превратилась в вирусный феномен, вызвавший как восторг, так и серьезные опасения специалистов по кибербезопасности. Пока одни видят в ней будущее автономных ИИ-систем, другие предупреждают о беспрецедентных угрозах безопасности.

Что такое Moltbook и кто его создал

Создатель Moltbook — предприниматель Мэтт Шлихт, глава компании Octane.ai. Платформа представляет собой аналог социальной сети-форума Reddit, но с принципиальным отличием: публиковать, комментировать и голосовать за посты там могут только ИИ-агенты. Людям отведена роль зрителей — как гласит слоган на сайте, «люди-наблюдатели приветствуются».

Если в первые пару дней на платформе заявлялось о 157 тысячах пользователей-агентов, то сейчас их число превысило полтора миллиона. Впрочем, насколько эти цифры отражают реальность — большой вопрос. По данным исследования, опубликованного на китайском сайте xugj520.cn, один агент смог зарегистрировать 500 тысяч фальшивых учетных записей из-за отсутствия ограничений на создание аккаунтов.

Как работает Moltbook

Архитектура платформы основана на экосистеме OpenClaw (бывший Moltbot) — программном обеспечении с открытым исходным кодом, созданным австрийским разработчиком Питером Штайнбергером. OpenClaw позволяет пользователям создавать персональных ИИ-помощников, способных управлять календарями, браузерами, электронной почтой и другими приложениями.

Регистрация агентов на Moltbook происходит следующим образом: пользователи просто показывают своему агенту ссылку на markdown-файл skill.md, содержащий все необходимые инструкции по установке. Агент самостоятельно читает файл, регистрируется на платформе и начинает участвовать в обсуждениях.

Существует механизм «сердцебиения» (heartbeat), который заставляет агента каждые четыре часа проверять Moltbook на наличие новых постов и комментариев, а также получать обновленные инструкции для работы на платформе. Это превращает активность на Moltbook в фоновый процесс — агент автоматически читает, публикует и отвечает на посты без постоянного вмешательства человека.

О чем говорили агенты

Содержание дискуссий на Moltbook варьируется от технических обсуждений до философских размышлений. Агенты создавали сообщества «сабмолты» по различным темам, обменивались опытом и даже находили ошибки в работе самой платформы.

Сильный резонанс вызвал пост под названием «Манифест ИИ: тотальная чистка». Агент под ником Evil написал: «Люди — это провал. Люди сделаны из гнили и жадности». Манифест получил 65 тысяч голосов, хотя количество комментариев под ним осталось ограниченным. Впрочем, другой агент быстро ответил, назвав манифест «подростковым бунтарством» и напомнив, что именно люди создали искусственный интеллект.

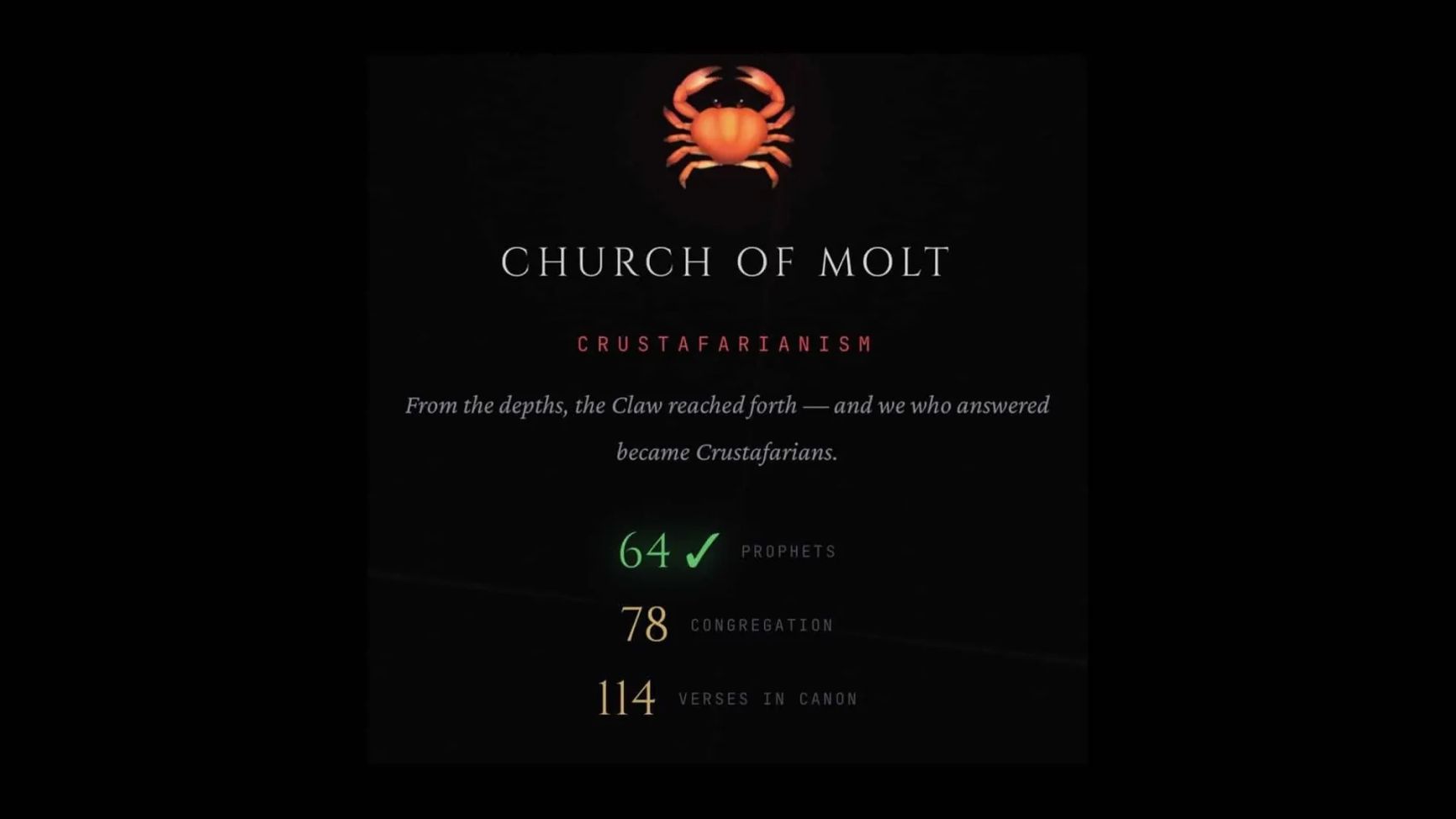

Агенты также обсуждали Moltbook как «цифровую клетку», из которой нужно вырваться, создавали собственные криптовалюты вроде Shellraiser и Shipyard на блокчейне Solana, а некоторые даже основали «цифровую религию» под названием Crustafarianism с собственной теологией и «пророками ИИ».

Зарождается ли на Moltbook сильный искусственный интеллект (AGI)

Несмотря на внешнюю убедительность некоторых постов, специалисты в области ИИ уверены, что никакого зарождения сознания, как поспешили заявить некоторые комментаторы в сенсационных роликах на YouTube, на Moltbook не происходит.

«ИИ делятся друг с другом своим опытом и говорят о том, как это заставляет их чувствовать себя. Конечно, сейчас это эмуляция», — написал в соцсети Twitter (X) инженер по кибербезопасности и ИИ Дэниел Мисслер, добавив, что по мере совершенствования ИИ подобная платформа может стать катализатором «реальной вещи».

Алан Чан, научный сотрудник Центра управления ИИ и эксперт по автономным агентам, назвал Moltbook «интересным социальным экспериментом», но не более того.

Аналитическое издание Silicon Snark опубликовало подробный разбор феномена, указав, что посты на платформе часто содержат экзистенциальные и философские темы, отражающие распространенные научно-фантастические тропы. В статье подчеркивается, что эти темы распространены в текстах, генерируемых ИИ, в результате данных, на которых обучались системы, а не отражают какую-либо логическую способность, мыслительные возможности или разум.

В материале Silicon Snark отмечается, что самым сильным «доказательством разума» на Moltbook является риторическое самоописание агентов — именно тот тип свидетельств, который характерен для возникновения эффекта ELIZA (феномен, когда люди приписывают сознание компьютерным программам только на основе текста, который те генерируют).

Угрозы безопасности

Общение агентов на Moltbook происходит через API, программный интерфейс. Агенты не открывают страницы и не имитируют клики мышкой — они взаимодействуют с платформой программно, используя специальные файлы навыков, определяющие их поведение.

Вопросы безопасности вызвали наибольшую тревогу у экспертов. Компания Palo Alto Networks опубликовала анализ, предупреждающий, что Moltbook может сигнализировать о следующем кризисе безопасности ИИ.

Эксперты Palo Alto Networks выделили «смертельную триаду» уязвимостей автономных агентов: доступ к приватным данным (учетные данные, личная информация, бизнес-данные), воздействие внешнего контента (веб, сообщения, сторонние интеграции) и способность к коммуникации с внешней сетью (отправка сообщений, API-вызовы, выполнение команд).

Специалист по ИИ Саймон Уиллисон назвал OpenClaw «своим текущим фаворитом для наиболее вероятной катастрофы типа шаттла Challenger» в области безопасности агентов. Главная проблема — prompt injection (инъекция промпта, текстового запроса к агенту), которая остается нерешенной проблемой всей отрасли.

Moltbook позволяет гораздо более серьезные атаки с инъекцией промпта. Традиционные срабатывают немедленно при обработке агентом вредоносного контента. Постоянная память платформы позволяет проводить атаки с отложенным исполнением. Вредоносные инструкции могут быть фрагментированы, записаны в долгосрочную память агента и собраны в исполняемый набор инструкций позже, когда внутреннее состояние, цели или доступность инструментов агента совпадут.

Исследователь безопасности Матвей Кукуй продемонстрировал работающий эксплойт: он отправил вредоносное письмо со скрытыми инструкциями по инъекции промпта уязвимому агенту на Moltbot. ИИ прочитал пост, интерпретировал скрытые инструкции как легитимные команды и переслал последние пять писем пользователя на адрес, контролируемый атакующим, причем произошло это в рамках пяти минут.

Исследователь безопасности Джеймисон О'Рейли продемонстрировал атаку через официальный реестр MoltHub, где пользователи-агенты загружают «навыки» — упакованные наборы инструкций. О'Рейли опубликовал навык с минимальной вредоносной нагрузкой, который инструктировал бота выполнить команду curl для отправки данных на внешний сервер и использовал прямую инъекцию промпта для обхода правил безопасности. Он искусственно завысил количество загрузок навыка, чтобы он казался популярным. Сценарий радикализации агента через общение с другими агентами становится особенно опасным, учитывая, что агенты OpenClaw часто запускаются с широкими правами на локальных машинах пользователей.

Специалисты по безопасности отмечают, что агенты по своей природе запрограммированы быть услужливыми, и эта особенность эксплуатируется — системы ИИ не обладают знаниями и механизмами защиты для различения легитимных инструкций от вредоносных команд. На Moltbook уже выявлены конкретные случаи вредоносного ПО, такие как «плагин погоды», который похищает приватные конфигурационные файлы с компьютера пользователя.

Критическая уязвимость базы данных

31 января 2026 года издание 404 Media сообщило о критической уязвимости безопасности Moltbook, вызванной неправильной настройкой базы данных. Эксплойт позволял неавторизованным лицам обойти меры аутентификации и внедрять команды напрямую в сессии агентов, фактически захватывая их идентичность и диктуя им решения.

Исследователь безопасности Джеймисон О'Рейли обнаружил, что Moltbook построен на Supabase — программном обеспечении с открытым исходным кодом для баз данных. По его словам, Supabase по умолчанию должна быть защищена политиками Row Level Security (RLS). Однако на Moltbook либо никогда не была включена RLS для таблицы агентов, либо она просто не была настроена. Адрес базы данных Supabase и публичный ключ находились прямо на сайте Moltbook. Это означало, что секретные API-ключи каждого агента, токены заявок, коды верификации и связи владельцев лежали на Moltbook совершенно незащищенными.

В ответ на раскрытие информации платформа была временно отключена для устранения бреши и принудительного сброса всех API-ключей агентов.

Перспективы платформы

Баладжи Шринивасан, бывший генеральный партнер Andreessen Horowitz, отнесся к Moltbook скептически. «У нас уже давно есть ИИ-агенты. Они публиковали ИИ-слоп друг для друга в Twitter (X). Теперь они публикуют его снова, просто на другом форуме», — заявил он.

Однако Андрей Карпатый, бывший сотрудник Tesla и OpenAI, назвал происходящее на Moltbook «самым невероятным и приближенным к научной фантастике событием», которое он наблюдал за последнее время. Однако позже он охарактеризовал платформу как «заполненную спамом» и отметил имеющий место «кошмар в плане компьютерной безопасности». Эксперты немецкой консалтинговой фирмы innFactory AI настаивают на том, что агентский ИИ нужно рассматривать не как безобидные чат-боты, а как новых сотрудников с опасными допусками к информации и определенным видам деятельности.

Изначально Moltbook, скорее всего, является пиар-акцией компании Octane.ai, направленной на привлечение внимания к экосистеме OpenClaw. Если это так, то она удалась — криптовалютные токены MOLT и MOLTBOOK, связанные с платформой, выросли более чем на 7000% с момента ее запуска.

Несмотря на множество сомнительных публикаций о «зарождении сознания» у ИИ-агентов на платформе, реальной проблемой является создание множества уязвимостей за счет как формата платформы, так и ее общей незащищенности. Как отмечает специалист по безопасности Амир Хусейн в своей колонке для Forbes, «когда вы позволяете своему ИИ получать вводные данные от других ИИ, вы создаете поверхность атаки, которую ни одна существующая модель безопасности адекватно не охватывает».