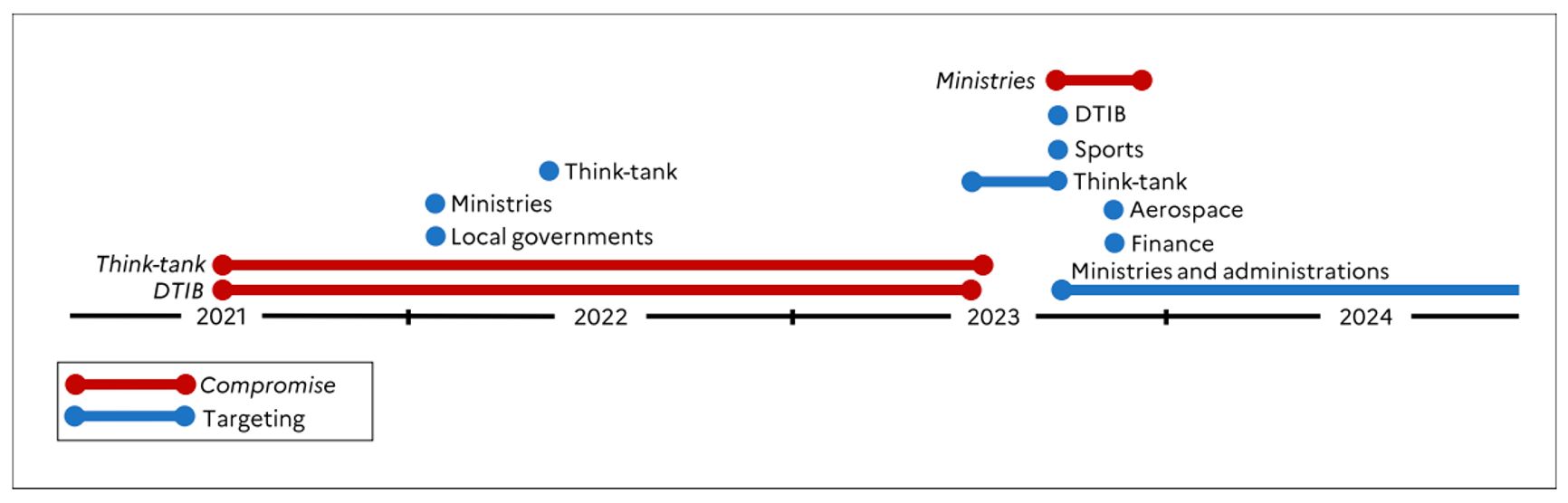

Франция обвинила хакеров ГРУ из группировки APT28 (Fancy Bear) в атаках на свою критическую инфраструктуру. Об этом говорится в отчете CERT-FR за период с 2021 по 2024 год.

С 2021 года были атакованы:

- министерства, местные органы власти и государственные учреждения;

- организации оборонно-промышленного комплекса (DTIB);

- аэрокосмические предприятия;

- исследовательские учреждения и аналитические центры;

- организации экономического и финансового секторов.

В 2024 году основными целями атак стали правительственные, дипломатические, исследовательские учреждения и аналитические центры, в том числе французские государственные структуры.

Уязвимость нулевого дня (англ. zero-day vulnerability) — это ошибка или слабое место в программном обеспечении, о существовании которого разработчики еще не знают. Пока они не в курсе и не выпустили обновление (патч), злоумышленники могут использовать эту уязвимость для атак.

CERT-FR приводят пример такой уязвимости, которую хакеры APT28 использовали для атак. Это CVE-2023-23397 — критическая уязвимость в Microsoft Outlook для Windows, позволяющая злоумышленникам повышать привилегии без участия пользователя.

CERT-FR (Computer Emergency Response Team – France) — французская государственная организация, которая занимается мониторингом, предупреждением и реагированием на компьютерные инциденты в киберпространстве. Организация подчиняется ANSSI — Агентству национальной безопасности информационных систем (Agence nationale de la sécurité des systèmes d'information).

Атаки на французские организации и их компрометация операторами группировки APT28 с 2021 года.

Инфографика: CERT-FR

Цепочки инфицирования

На начальной стадии заражения операторы APT28 проводят фишинговые кампании, эксплуатируют уязвимости — в том числе уязвимости «нулевого дня» — и осуществляют атаки методом перебора паролей, в частности на email.

Примеры атак:

- Атаки на серверы электронной почты Roundcube через фишинг. Злоумышленники из APT28 рассылали фишинговые письма пользователям, работающим с почтовыми серверами Roundcube. Письма были снабжены ссылками или вредоносным кодом, который эксплуатировал уязвимости сервера. Цель: получить доступ к содержимому почтовых ящиков: письмам, контактам, конфиденциальным данным, а также найти новые потенциальные цели для дальнейших атак через полученные контакты. Эксплойты встраивались так, что их выполнение происходило автоматически при обработке письма на сервере без участия пользователя.

- Кампании 2023 года через бесплатные веб-сервисы (InfinityFree + Mocky.IO). APT28 отправляли фишинговые письма со ссылками на домены бесплатного хостинга InfinityFree. Пользователь скачивал ZIP-архив, который содержал вредоносную программу — бэкдор HeadLace. Последний собирал учетные данные — логины и пароли, информацию о системе (ОС, ПО и т.д.), а иногда устанавливал планировщик задач в системе для обеспечения постоянного доступа.

- Кампания с OceanMap Stealer (декабрь 2023 — февраль 2024). Хакеры использовали обновленную версию OceanMap Stealer — вредонос для кражи данных. OceanMap Stealer применял IMAP-протокол (протокол получения почты) для извлечения сохраненных учетных данных из браузеров, отправки этих данных злоумышленникам через зашифрованные каналы.

- Фишинговые атаки на пользователей UKR.NET, Yahoo, ZimbraMail и Outlook Web Access. Пользователям отправляли письма, ведущие на фальшивые страницы входа в указанные сервисы с целью получить от них логины и пароли.

Кто такие APT28 (Fancy Bear)

Fancy Bear, также известная как APT28, Sofacy, Sednit, STRONTIUM и Pawn Storm — это одна из наиболее известных и активных групп хакеров, которую связывают с Главным разведывательным управлением (ГРУ) Министерства обороны России. Их деятельность охватывает широкий спектр кибершпионажа, дезинформации и атак на инфраструктуру государств, особенно стран НАТО, Украины и политических организаций Запада.

The Insider установил, что хакерская группировка связана с войсковой частью 26165 ГРУ. Спустя год эту информацию подтвердил Минюст США, выдвинув официальные обвинения в адрес участников группировки. Самой громкой операцией APT28 стал взлом серверов Демократической партии США в 2016 году, целью которого было содействие победе Дональда Трампа на выборах. Сам Трамп тогда открыто использовал материалы взлома в предвыборной кампании и призывал российских хакеров опубликовать больше писем Хиллари Клинтон.

Среди прочих атак, приписываемых APT28, — кибершпионаж против правительства Германии, Белого дома, министерств иностранных дел Чехии, Польши, Италии, Латвии, Эстонии, Украины, Норвегии и Нидерландов, а также оборонных ведомств Дании, Германии и Италии, Бундестага, НАТО, ОБСЕ, МОК, WADA, JIT и ряда редакций, включая TV5Monde и Al Jazeera.

Также The Insider установил, что взлом почты президента Франции Эмманюэля Макрона был также выполнен хакерами группировки APT28. Одним из участников взлома оказался Георгий Рошка, имя которого было найдено в метаданных утёкших писем. Позже издание установило, что в 2016 году он официально участвовал в IT-конференции от имени военной части №26165, специализирующейся на криптографии. Рошка также значился как «научный сотрудник Центра стратегических разработок», вероятно связанного с Минобороны. Кроме этого, The Insider установил связи фигурантов с компанией «Эврика», чей учебный центр, по данным источников издания, занимается подготовкой киберспециалистов для нужд российских спецслужб.

Кроме того, APT28 атаковала десятки российских журналистов, активистов и оппозиционеров, включая сотрудников самого The Insider. Связь этих атак с группировкой подтвердили четыре независимые компании, специализирующиеся на кибербезопасности. Позиция российских властей, включая Владимира Путина, сводилась к отрицанию причастности государства к кибератакам. Однако расследование The Insider впервые предоставило прямые документальные подтверждения государственного характера операций APT28.

Уязвимость нулевого дня (англ. zero-day vulnerability) — это ошибка или слабое место в программном обеспечении, о существовании которого разработчики еще не знают. Пока они не в курсе и не выпустили обновление (патч), злоумышленники могут использовать эту уязвимость для атак.

CERT-FR приводят пример такой уязвимости, которую хакеры APT28 использовали для атак. Это CVE-2023-23397 — критическая уязвимость в Microsoft Outlook для Windows, позволяющая злоумышленникам повышать привилегии без участия пользователя.

CERT-FR (Computer Emergency Response Team – France) — французская государственная организация, которая занимается мониторингом, предупреждением и реагированием на компьютерные инциденты в киберпространстве. Организация подчиняется ANSSI — Агентству национальной безопасности информационных систем (Agence nationale de la sécurité des systèmes d'information).