Правозащитный проект «Первый отдел» рассказал о заражении устройств антивоенных активистов шпионской программой Monokle, разработанной петербургской компанией «Специальный технологический центр» (СТЦ). Это первый случай, когда правозащитникам стало известно о применении данной программы в отношении антивоенно настроенных россиян.

Monokle — это вредоносная программа, обеспечивающая ее оператору удаленный доступ к телефонам на базе Android. Троян позволяет человеку, который контролирует программу, читать сообщения, делать запись экрана, слушать звонки, отслеживать передвижения жертвы, скачивать файлы с устройства и видеть сохраненные в нем пароли. Шпионский софт прячут в телефоне жертвы под видом обычных приложений — именно так произошло с Кириллом Парубцом, айтишником, обратившимся за помощью к проекту «Первый отдел». Изучая его историю, правозащитники смогли больше узнать о том, как работает эта шпионская программа.

Как заразили телефон Кирилла Парубца

Кирилл Парубец — математик, системный программист. Этнический украинец, при этом родился в Москве, закончил Московский авиационный институт. В 2020 году Кирилл переехал с женой Любовью в Киев, где они снимали жилье и работали. Парубец работал в Украине в сфере IT системным бизнес-аналитиком, а также занимался волонтерской деятельностью (еще до начала полномасштабной войны) — помогал жителям Донбасса покупкой и доставкой лекарств, медикаментов, продуктов и т. д.

Зимой 2022 года пара отправилась в отпуск в Грузию — именно там их застало 24 февраля. Кирилл продолжил заниматься волонтерской гуманитарной деятельностью, состоял в нескольких благотворительных организациях. Летом Парубец вернулся в Киев, где продолжил помогать пострадавшим от боевых действий. Однако продлить вид на жительство в Украине гражданину РФ во время войны стало практически невозможно. Тогда Кирилл решил получить гражданство Молдовы, а потом Румынии, где у него есть корни. Но для этого ему надо было вернуться в Россию и собрать документы. Пара спокойно въехала в страну через Верхний Ларс и занималась сбором бумаг.

18 апреля 2024 года в квартиру супругов ворвались шестеро человек в масках и с автоматами, приказали лечь на пол, развели по разным комнатам и начали допрос Кирилла с вопроса: «Ты хохлам деньги переводил?» Далее его заставили приседать и избивали, если он приседать прекращал, угрожали пожизненным и даже расстрелом. При этом силовики собрали всю имеющуюся в квартире технику и документы, причем точно зная, где что лежит.

«Создается впечатление, что они [в квартире] ранее бывали или была какая-то прослушка: очень быстро, например, нашли, где лежит ноутбук, хотя он был не на столе, где лежит телефон. Документы, связанные с Украиной, тоже нашли практически мгновенно. Требовали пароль от телефона, я не хотел говорить, тогда стали бить. По жене „потоптались сапогами”, как она мне впоследствии сказала. Это было очень страшно», — говорит Парубец.

После этого силовики подписали протокол, но на руки задержанным ничего не отдали и увезли в отдел полиции. Там их вынудили написать «признание» в том, что они «нарушали общественный порядок в общественном месте», и отвезли в спецприемник. Через неделю Кирилла увели из камеры на беседу с двумя «людьми в черных костюмах с черными чемоданчиками». Парубцу показали большую папку «сантиметров 10 толщиной» с его распечатанными переписками.

Кириллу сообщили, что он подозревается в госизмене — наказание от 12 лет до пожизненного лишения свободы. Также силовики заявили, что их очень интересует друг Кирилла Иван (имя изменено), которого тоже подозревают в госизмене. Парубцу предложили выбор: либо он вместе с Иваном сядет за госизмену, либо начнет «сотрудничать» и рассказывать обо всем, что делает и говорит Иван, и таким образом поможет выйти на «особо опасных украинских преступников», с которыми общается Иван. Кирилл согласился сотрудничать. Через несколько дней ему принесли договор о сотрудничестве и неразглашении.

Через 15 ней ареста пару отпустили, а затем позвали на Лубянку — получить задание. Парубцу надо было подождать, пока Иван выйдет на связь, спросить между делом, нет ли у него заданий, и согласиться на работу, а также докладывать все силовикам. Технику Кириллу вернули, однако пользоваться ею он не спешил, решив проверить на наличие шпионского оборудования. И вскоре он его действительно нашел.

«Естественно, всю технику я проверил. На смартфоне обнаружил странную программу — увидел непонятное уведомление в панели уведомлений, что-то вроде ARM Cortex — это название серии процессоров для Android. Стал смотреть и нашел подозрительное системное приложение с тем же названием и просто немыслимым количеством прав. Файлик выгрузил, залил на VirusTotal, проверил на вирусы, он ничего не показал.

Но на этом сервисе есть „песочница“, которая позволяет посмотреть, что приложение делает. И я увидел, что у приложения есть функция записи звонков, определение геолокации. Расковырял приложение дальше, посмотрел код, понял, что это какая-то шпионская штука. В тот же момент написал ряду производителей антивирусов об этом файле. Я интересовался информационной безопасностью и читал о том, что в 2019 году был обнаружен шпионский модуль Monokle, по описанию и поведению это было очень похоже на него».

Вскоре Кирилл с женой смогли уехать из России, так как он заблаговременно сделал второй загранпаспорт. Его жена получила второй загранпаспорт уже после того, как ее отпустили силовики, — по всей видимости, ее действия на Госуслугах не так сильно интересовали силовиков, как действия мужа.

Root access — вид доступа к операционной системе с правами суперпользователя. При таком доступе у пользователя нет ограничений на взаимодействие с операционной системой и функциями смартфона.

Лаборатория при Школе глобальных отношений Университета Торонто. Организация исследует софт по всему миру. В свое время именно они рассказали о кибершпионе Pegasus.

Что такое Monokle

О трояне Monokle стало известно примерно в 2018 году. В 2019 году компания Lookout, специализирующаяся на безопасности мобильных устройств, выпустила доклад об этой вредоносной программе, в котором указала, что ее разработчиком является петербургское ООО «Специальный технологический центр» (СТЦ). Компания попала под санкции США еще в 2016 году, а под санкции ЕС — только в 2023-м. Санкции против СТЦ изначально были связаны с ее предполагаемым сотрудничеством с ГРУ и участием во вмешательстве в выборы в США. Ранее было известно, что СТЦ поставляет Минобороны, МВД, ФСБ и другим ведомствам беспилотники, подавители сигналов сотовых телефонов и другую спецтехнику. Многие сотрудники СТЦ были выпускниками Военной академии связи имени Буденного в Санкт-Петербурге, как и ее директор Александр Митянин.

Lookout в своем докладе 2019 года подчеркивал, что, хотя Monokle имеет функционал, типичный для шпионского ПО, он также имеет отличия, которые делают его очень эффективным, — к примеру, программа проникает в словари для интуитивного набора текста. Благодаря им оператор программы может понять, чем интересуется жертва.

Root access — вид доступа к операционной системе с правами суперпользователя. При таком доступе у пользователя нет ограничений на взаимодействие с операционной системой и функциями смартфона.

Лаборатория при Школе глобальных отношений Университета Торонто. Организация исследует софт по всему миру. В свое время именно они рассказали о кибершпионе Pegasus.

Пример предиктивного набора на телефоне

В качестве еще одного примера использования, который доказывает, что программа предназначена для таргетированных атак, специалисты приводят ее поведение при заблокированном экране телефона. Так, Monokle может записывать экран, чтобы отследить момент, когда жертва разблокирует экран, и узнать пин-код, графический ключ или пароль. Специалисты Lookout выяснили, что разработчики трояна смогли дать ему вредоносный функционал для кражи данных жертвы даже без root-доступа к телефону.

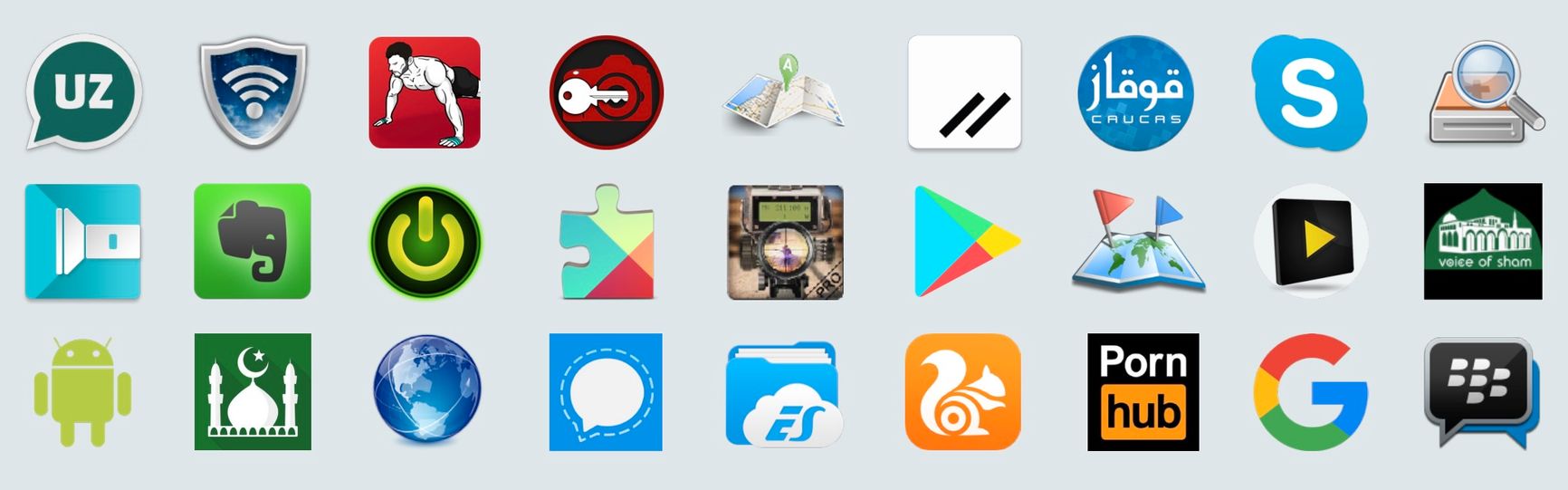

Monokle устанавливается на телефон жертвы в составе другой программы, которая притворяется легитимной. Еще в 2019 году Lookout приводил примеры таких программ: большинство из них были на английском языке, но некоторые также на русском и арабском. В частности, Monokle притворялся программой Evernote, приложением PornHub, приложением для тренировок или мессенджером и, как правило, даже имел соответствующий функционал.

Root access — вид доступа к операционной системе с правами суперпользователя. При таком доступе у пользователя нет ограничений на взаимодействие с операционной системой и функциями смартфона.

Лаборатория при Школе глобальных отношений Университета Торонто. Организация исследует софт по всему миру. В свое время именно они рассказали о кибершпионе Pegasus.

Иконки приложений, в которых был найден троян Monokle

Скриншот: Lookout

Выделенные в 2019 году потенциальные жертвы Monokle включали в себя следующие группы людей:

- интересующиеся исламом;

- жители Кавказа;

- интересующиеся вступлением в Бригады Ахрар-аш-Шам, ведущие борьбу против Сирийской арабской армии и правительства Башара Асада;

- пользователи мессенджера UzbekChat — реально существующего приложения на базе Telegram.

При этом эксперты Lookout подчеркивали, что Monokle может быть направлен и на другие группы людей. Речь шла о таргетированной атаке на группы с определенными интересами: пользователи сами скачали бы в интернете зараженное приложение и установили бы на свой телефон, после чего за ними началась бы слежка.

После того как Кирилл Парубец обратился к правозащитникам за помощью, они смогли проанализировать приложение, появившееся в его телефоне после обыска. Вместе с командой Citizen Lab «Первый отдел» пришел к выводу, что это, по всей видимости, обновленный троян Monokle.

Как узнать, что устройство заражено

Как пояснили The Insider в «Первом отделе», пока известно о заражении только устройств Android. Однако возможность установки этой программы на iOS не исключена и изучается, рассказал исследователь The Citizen Lab Купер Куинтин в ролике «Первого отдела» — эксперты еще в 2019 году нашли у него неиспользуемые команды, которые указывают на наличие версии трояна для iOS. Бо́льшую часть действий программа выполняет за счет использования службы специальных возможностей Android Accessibility Services. Эти службы призваны упростить использование мобильных устройств людьми с ограниченными возможностями, то есть позволяют пользоваться смартфоном без касаний, без голоса и т. д.

Злоумышленники могут разблокировать телефон удаленно и выполнять необходимые им действия, при этом держа экран отключенным, — пользователь не заметит, что его телефоном кто-то управляет. Управляющий «вредоносом» сервер может посылать команды — например, отключать или включать определение геолокации, включать запись экрана или запись нажатий клавиатуры, включать или отключать камеру или микрофон и в реальном времени отправлять данные на удаленный сервер, красть файлы с устройства или доставать пароли. Всего сервер может отправлять «вредоносу» 65 разных команд, говорит Купер Куинтин.

Как правило, пользователь не подозревает, что устройство заражено, либо не знает, что с этим делать. Лучший показатель, что ваше устройство скомпрометировано, это если его конфисковало ФСБ или другая силовая структура, отмечает Куинтин. Это хороший повод показать телефон для проверки специалистам по кибербезопасности.

Root access — вид доступа к операционной системе с правами суперпользователя. При таком доступе у пользователя нет ограничений на взаимодействие с операционной системой и функциями смартфона.

Лаборатория при Школе глобальных отношений Университета Торонто. Организация исследует софт по всему миру. В свое время именно они рассказали о кибершпионе Pegasus.