Организации в сфере кибербезопасности Access Now и Citizen Lab опубликовали отчет о масштабной фишинговой атаке, жертвами которой стали российские, белорусские и украинские правозащитные организации, международные НПО, работающие в Восточной Европе, независимые СМИ, а также бывший посол США. Анализ охватывает две волны атаки: с 2022 по 2023 год и в 2024 году.

Последнюю кампанию 2024 года, названную COLDRIVER, аналитики атрибутировали российской хакерской «группе Каллисто» (Callisto Group, также известной под именами Dancing Salome, SEABORGIUM, STAR BLIZZARD и TA446), подконтрольной ЦИБ ФСБ. Группа проводит кибератаки против военных, государственных учреждений, аналитических центров и журналистов в западных странах. До нее, в 2022–2023 годах, уже была похожая по исполнению кампания, которую Access Now и CitizenLab назвали COLDWASTREL.

Как осуществлялись кибератаки ФСБ

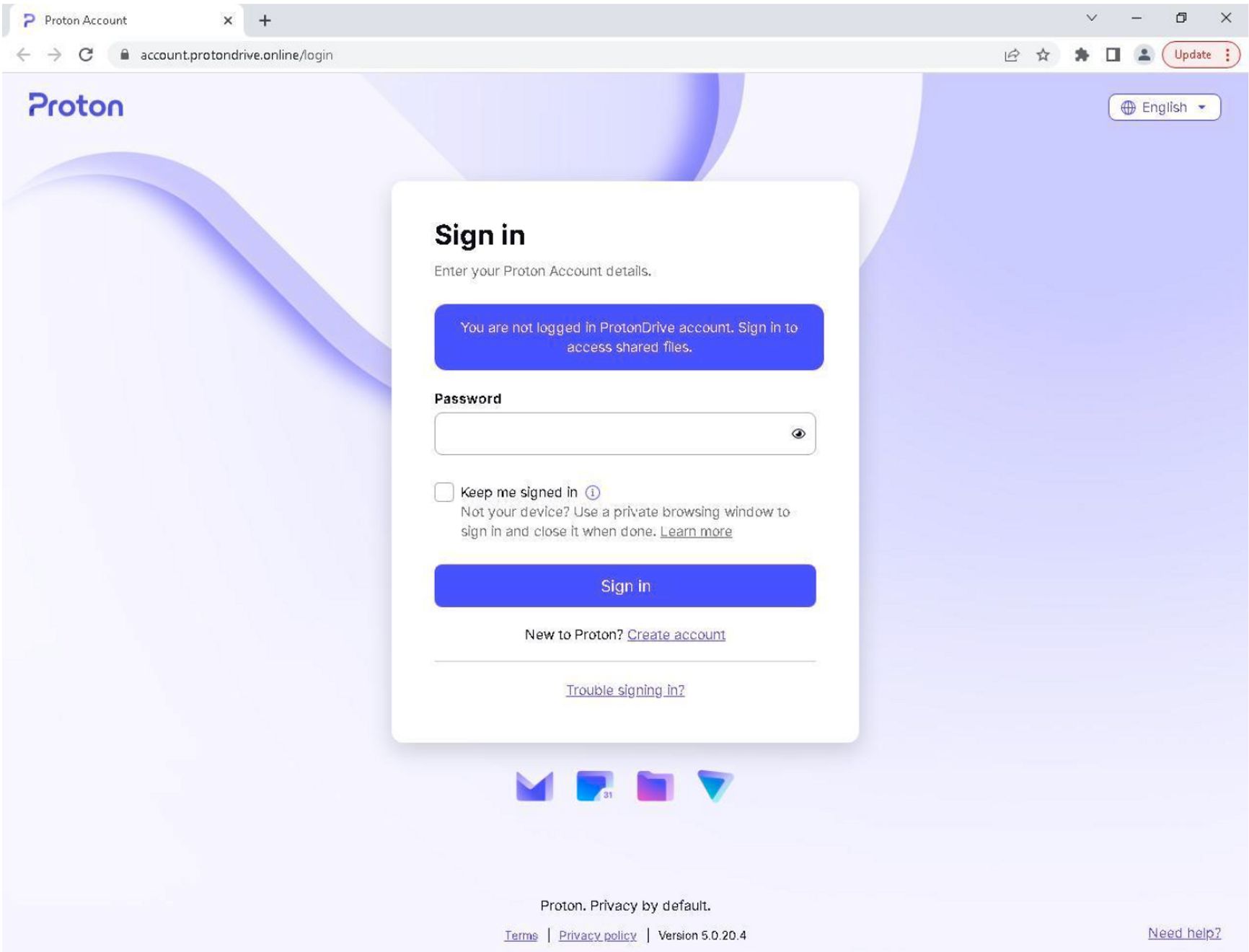

Наиболее распространенной моделью атак первой волны (2022–2023 годов) стала рассылка фишинговых писем либо со взломанных аккаунтов, либо с тех, чьи почтовые адреса почти неотличимы от адресов реальных людей (чаще всего в адресе меняют всего одну букву, чтобы жертва не заметила подлога). The Insider обнаружил эту кампанию в октябре 2022 года, предупредив различные организации в сфере кибербезопасности. Фишинговые атаки были персонализированы, тематика писем касалась повседневной работы человека, например, запланированных мероприятий или финансовых вопросов. В письмах как правило были прикреплены «заблокированные» PDF-файлы со ссылкой для разблокировки. При переходе по ссылке открывалась поддельная страница входа в почтовую систему Proton с формой для ввода логина и пароля. В случае если жертва вводила эти данные, они попадали в распоряжение злоумышленников.

В декабре 2024 года США и Британия выдвинули обвинения против двух граждан России — участников Callisto Group. В обвинительном заключении говорится, что группа хакеров взломала компьютеры в США и странах-союзниках и похитила информацию, использованную в операциях по оказанию злонамеренного иностранного влияния, чтобы повлиять на выборы в Великобритании в 2019 году. Обвинения также выдвинула Великобритания.

Обвинения выдвинуты против офицера Центра информационной безопасности («18-й центр») Руслана Александровича Перетятько, а также Андрея Станиславовича Коринеца. По данным The Insider, к кампании по взлому также причастны сотрудники Центра радиоэлектронной разведки на средствах связи, известного как «16-й центр» (в/ч № 71330).

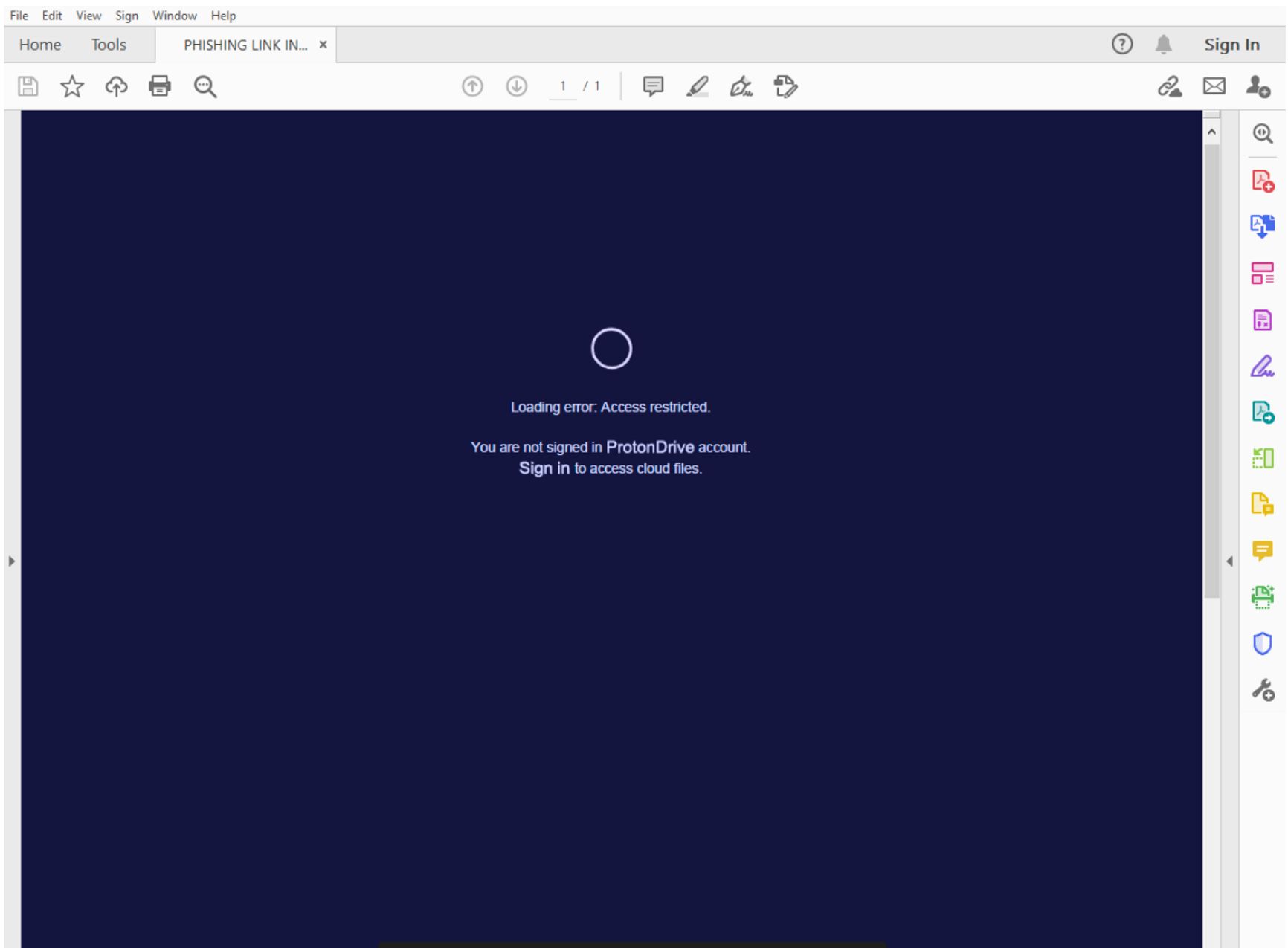

Образец предварительного просмотра PDF-файла, который отправляется возможной жертве атаки COLDWASTREL

Фальшивая форма аутентификации после перехода по ссылке Sign in

В более поздних атаках использовалась альтернативная тактика: злоумышленники создали почтовый сервер с поддельными доменами, чтобы выдать себя за существующую организацию, атаки были направлены против реальных партнеров организаций и их коллег. Этот метод сочетался с использованием незначительно видоизмененных email-адресов. Обнаружение этих серверов позволило Access Now предупредить вероятных жертв. Как минимум одна международная правозащитная организация подтвердила, что стала жертвой такой атаки.

В 2023 году российская правозащитная организация «Первый отдел» сообщила Access Now и Citizen Lab о фишинговом письме, полученном несколькими международными НКО. Отправитель выдавал себя за сотрудника, использующего платформу Proton Mail. Аккаунт этого же сотрудника в Proton Mail ранее подвергался фишинговой атаке в октябре 2022 года, в результате чего он потерял к нему доступ. Так правозащитники поняли, что автором письма он не является.

В ходе расследования этих атак аналитики обнаружили, что IP-адрес, используемый злоумышленником, был связан с доменами, выдававшими себя за известные НКО. Аналитики уведомили об этом организации, одна из которых подтвердила, что получила аналогичное фишинговое письмо.

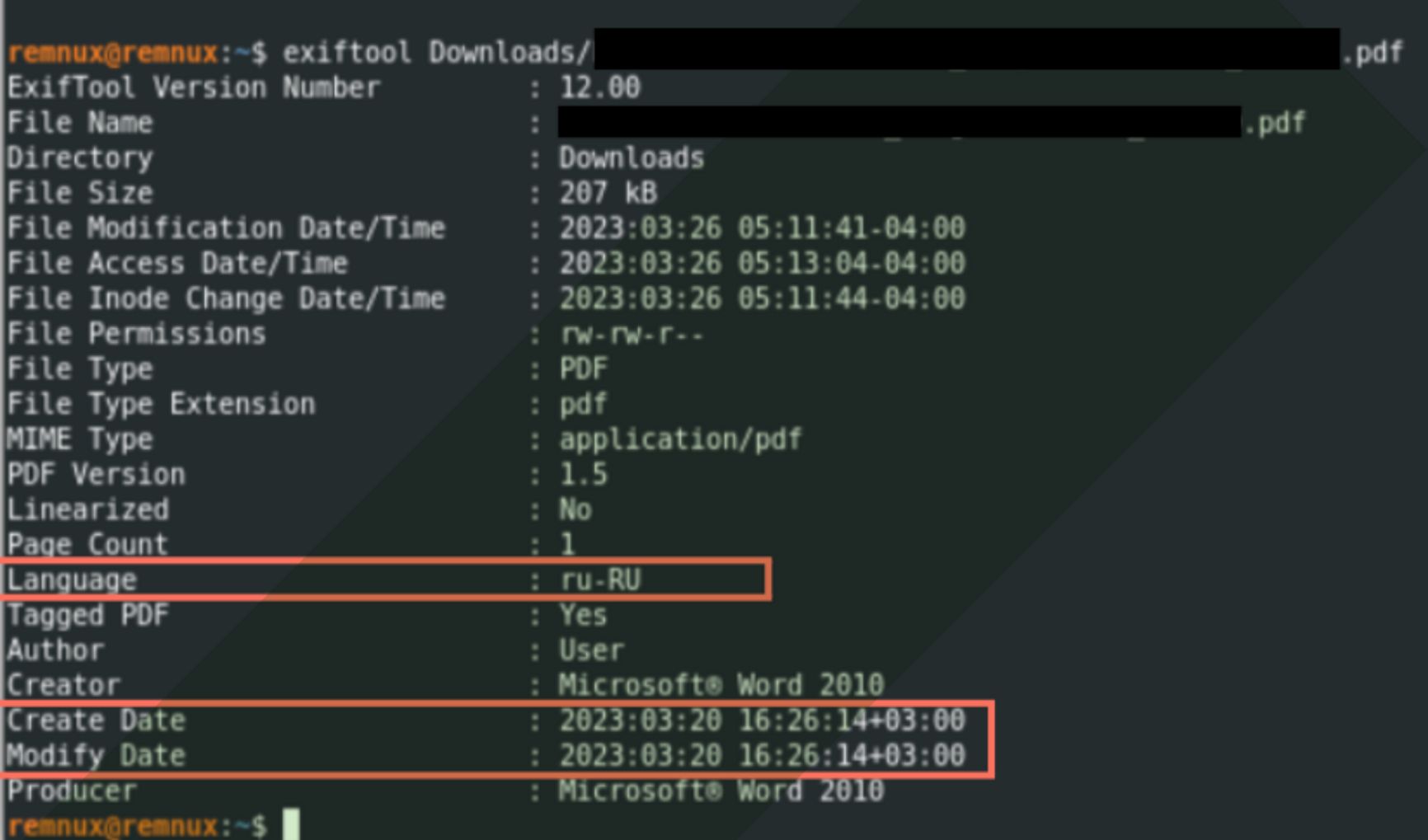

Жертвы атак занимаются правозащитной деятельностью в России и Украине. Злоумышленники использовали контекст деятельности, имеющей непосредственное отношение к работе цели, например, связанной с финансированием и предложениями по грантам. Кроме того, анализ EXIF-данных, содержащихся в PDF-документах, показал, что время создания документов — GMT+3 (московское), а язык — ru-RU (русский).

В декабре 2024 года США и Британия выдвинули обвинения против двух граждан России — участников Callisto Group. В обвинительном заключении говорится, что группа хакеров взломала компьютеры в США и странах-союзниках и похитила информацию, использованную в операциях по оказанию злонамеренного иностранного влияния, чтобы повлиять на выборы в Великобритании в 2019 году. Обвинения также выдвинула Великобритания.

Обвинения выдвинуты против офицера Центра информационной безопасности («18-й центр») Руслана Александровича Перетятько, а также Андрея Станиславовича Коринеца. По данным The Insider, к кампании по взлому также причастны сотрудники Центра радиоэлектронной разведки на средствах связи, известного как «16-й центр» (в/ч № 71330).

Следующая фишинговая кампания прошла в 2024 году. Жертвами атак стали российские и белорусские организации, международные НПО, работающие в Восточной Европе, независимые СМИ и бывший посол США. И снова это была рассылка писем с «заблокированными» PDF-файлами якобы от людей, которых жертвы знали. Однако в этот раз использовались не поддельные домены, а виртуальные частные серверы, предпочтительным хост-провайдером которых была компания Hostinger International Limited. Это крупный литовский хостер, входящий в пятерку самых популярных хостов для организаторов фишинговых атак, по данным The Cyber Crime Information Center за 2023 год. Переход к виртуальным частным серверам усложнил выявление жертв, отмечают аналитики.

В декабре 2024 года США и Британия выдвинули обвинения против двух граждан России — участников Callisto Group. В обвинительном заключении говорится, что группа хакеров взломала компьютеры в США и странах-союзниках и похитила информацию, использованную в операциях по оказанию злонамеренного иностранного влияния, чтобы повлиять на выборы в Великобритании в 2019 году. Обвинения также выдвинула Великобритания.

Обвинения выдвинуты против офицера Центра информационной безопасности («18-й центр») Руслана Александровича Перетятько, а также Андрея Станиславовича Коринеца. По данным The Insider, к кампании по взлому также причастны сотрудники Центра радиоэлектронной разведки на средствах связи, известного как «16-й центр» (в/ч № 71330).

Образец предварительного просмотра PDF-файла, рассылаемого в фишинговых письмах кампании COLDRIVER

При переходе по линку в письме пользователю могла выдаваться либо поддельная страница входа в систему, как это было в атаке 2023 года, либо ссылка на загрузку вредоносного ПО. Образцы PDF из кампании 2024 года уже не содержали дат создания и изменения. Язык стал английским (en-US), а для метаданных «Автор» злоумышленники выбрали западные имена. Возможно, метаданные были удалены, чтобы не оставлять следов, которые могут быть использованы для атрибуции, отмечает Access Now. Однако в этот раз аналитики смогли установить связь с ФСБ России — стратегия атаки совпадает с работой группы Callisto.

Access Now предполагают, что злоумышленники смогли получить несанкционированный доступ к учетным записям электронной почты некоторых жертв. Атака могла нанести большой вред российским и белорусским организациям и независимым СМИ, поскольку в их электронных почтовых ящиках может храниться конфиденциальная информация о личности, деятельности, связях и местонахождении сотрудников. Сведения могут использоваться российскими властями в качестве предлога для присвоения статуса «иностранного агента» или «нежелательной организации», а затем привести к уголовному преследованию и тюремному заключению.

Как себя защитить

- Access Now отмечает: для защиты от атак в первую очередь необходимо устанавливать двухфакторную аутентификацию. Однако стоит помнить, что хакеры подобные COLDRIVER могут попытаться обманом заставить ввести второй фактор. По словам аналитиков, во второй кампании злоумышленники действительно успешно скомпрометировали жертву, у которой была включена двухфакторная аутентификация.

- Пользователи, использующие в качестве второго фактора SMS-сообщения, также подвержены риску того, что их коды могут быть украдены кем-то, кто получил доступ к телефонному аккаунту.

- Рекомендуется использовать другие варианты двухфакторной аутентификации, такие как ключи безопасности или Google Passkeys (для пользователей почтового клиента Gmail). Также Google и другие сервисы предоставляют дополнительные услуги по защите людей, которые в силу деятельности могут стать жертвой взлома. Это, в частности, Google Advanced Protection и Microsoft Account Guard.

Кроме того, Access Now рекомендует выполнять простую проверку при получении подозрительных писем.

- Проверьте почту отправителя: получали ли вы раньше сообщения с этого аккаунта? Однако COLDRIVER часто использует похожие электронные письма, чтобы выдать себя за людей, знакомых с целью как лично, так и профессионально. Новое письмо может быть похоже на письма знакомых вам людей. Поэтому выполните и следующие пункты проверки.

- Свяжитесь с отправителем по другому каналу связи.

- Не спешите жать на кнопки и линки. Если у вас есть какие-то опасения или подозрения, не открывайте PDF-файл, а также не переходите по ссылкам в электронном письме. Если вы сомневаетесь в безопасности присланного документа, его можно открыть прямо внутри почтового сервиса: Google, Microsoft и другие компании отображают содержимое файлов непосредственно в почтовом клиенте. Это защищает от вредоносного кода, встроенного в документ, но не предотвращает нажатие на ссылки.

- Скопируйте ссылку в текстовый редактор, не переходя по ней, внимательно изучите. Современные фишинговые сайты хорошо умеют выдавать себя за популярные сервисы, и часто единственный визуальный признак того, что это не настоящий сайт, — странности в тексте ссылки.

- Видите форму заполнения данных для входа (login page)? Ни в коем случае не вносите ваши данные и проконсультируйтесь с экспертом — вероятнее всего, это фишинг.

- Остерегайтесь «зашифрованных» или «защищенных» PDF-файлов. Легальные зашифрованные PDF-файлы почти никогда не содержат кнопок «нажмите здесь» или «вход» (Login) внутри PDF. И они не показывают размытую версию содержимого.

Если вы подозреваете, что атака всё же произошла, обратитесь за советом к проверенному специалисту. Важно оценить любой ущерб, нанесенный вашей организации и/или другим связанным с ней организациям и лицам. Вы также можете просмотреть журналы доступа к своим учетным записям, например, журналы аутентификации ProtonMail, журналы последней активности учетной записи Gmail и обзора устройств с доступом к учетной записи, а также журналы Microsoft по проверке последних действий при входе в систему.

В декабре 2024 года США и Британия выдвинули обвинения против двух граждан России — участников Callisto Group. В обвинительном заключении говорится, что группа хакеров взломала компьютеры в США и странах-союзниках и похитила информацию, использованную в операциях по оказанию злонамеренного иностранного влияния, чтобы повлиять на выборы в Великобритании в 2019 году. Обвинения также выдвинула Великобритания.

Обвинения выдвинуты против офицера Центра информационной безопасности («18-й центр») Руслана Александровича Перетятько, а также Андрея Станиславовича Коринеца. По данным The Insider, к кампании по взлому также причастны сотрудники Центра радиоэлектронной разведки на средствах связи, известного как «16-й центр» (в/ч № 71330).